本文为您介绍如何在亿登IDaaS中配置AWS角色SSO。

操作步骤

1.创建应用

以管理员身份登录亿登 IDaaS,点击 设置 > 应用 > 创建应用 > 应用市场,搜索 AWS-角色SSO,单击添加应用。

2.配置单点登录

2.1 创建应用后,点击 协议端点 页签,找到 IDP Metadata,并点击下载元文件按钮保存到本地,在后续的步骤中用于上传到AWS。

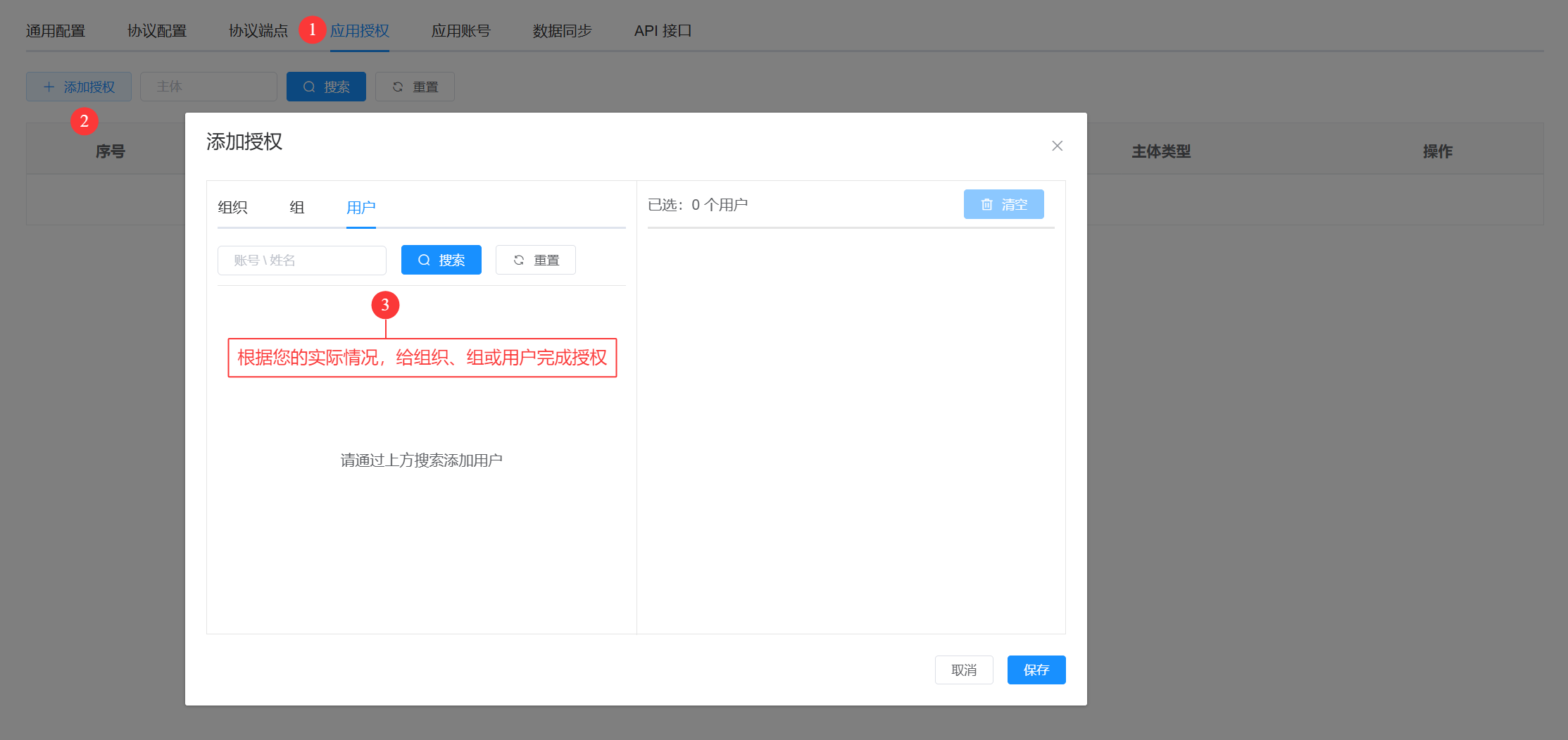

2.2 点击 应用授权 页签,然后点击 添加授权 按钮,根据您的实际情况,给需要使用AWS的组织、组或用户完成授权。

3.登录AWS,创建角色并分配角色权限。

3.1 登录AWS后,按下图标示,搜索并找到 IAM ,单击进入 IAM。

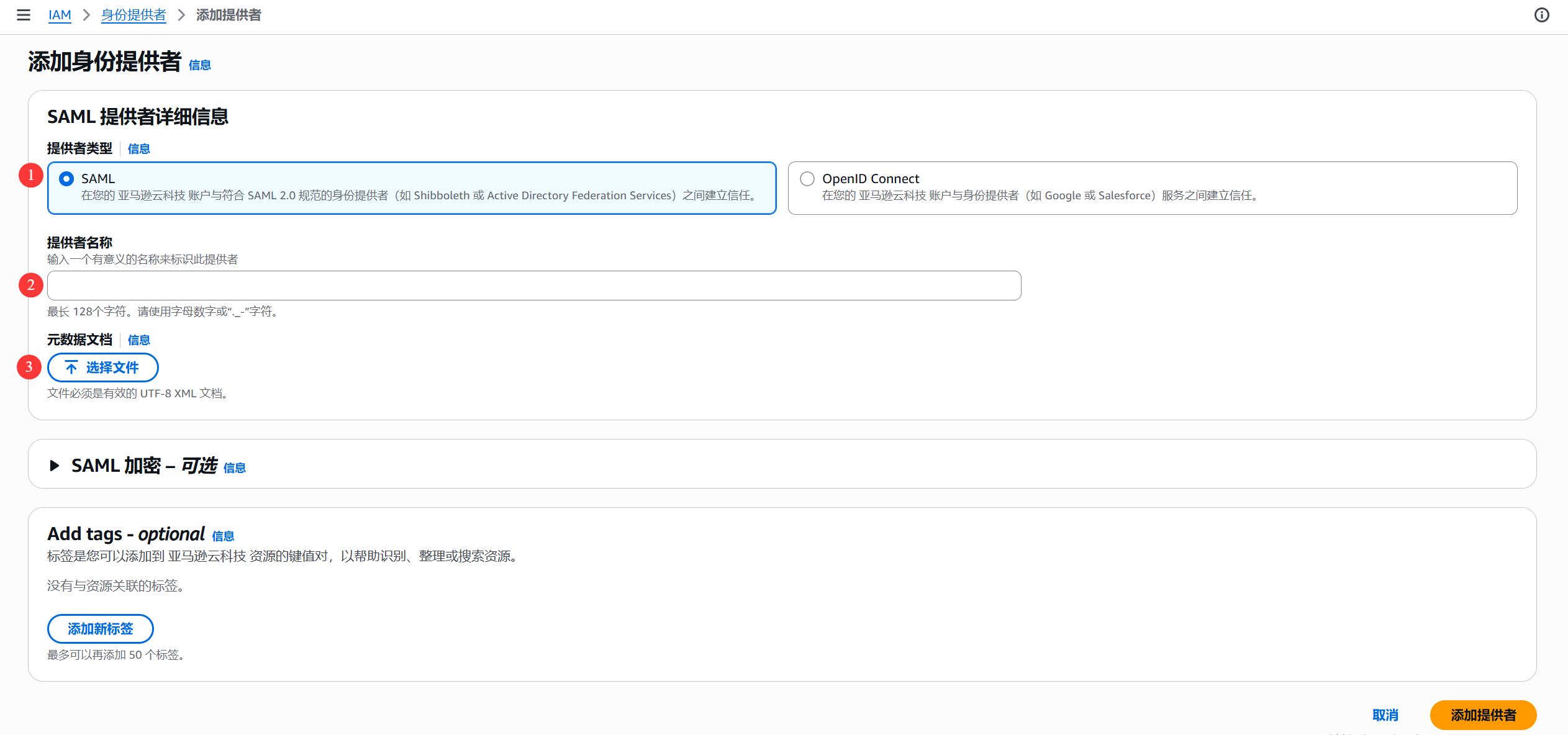

3.2 在 IAM 中,点击 访问管理 > 身份提供者 > 添加提供者,填写表单并上传在2.1步骤中下载的元数据文档。

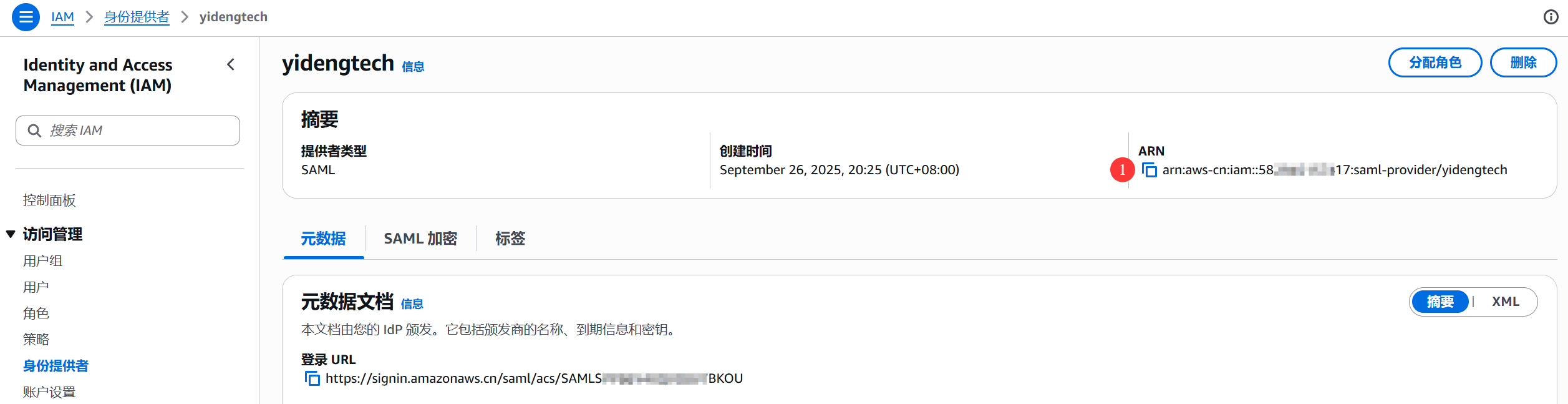

3.3 身份提供者创建完成后,点击刚创建的身份提供者名称,复制ARN到电脑记事本中,在后续步骤中要用到。

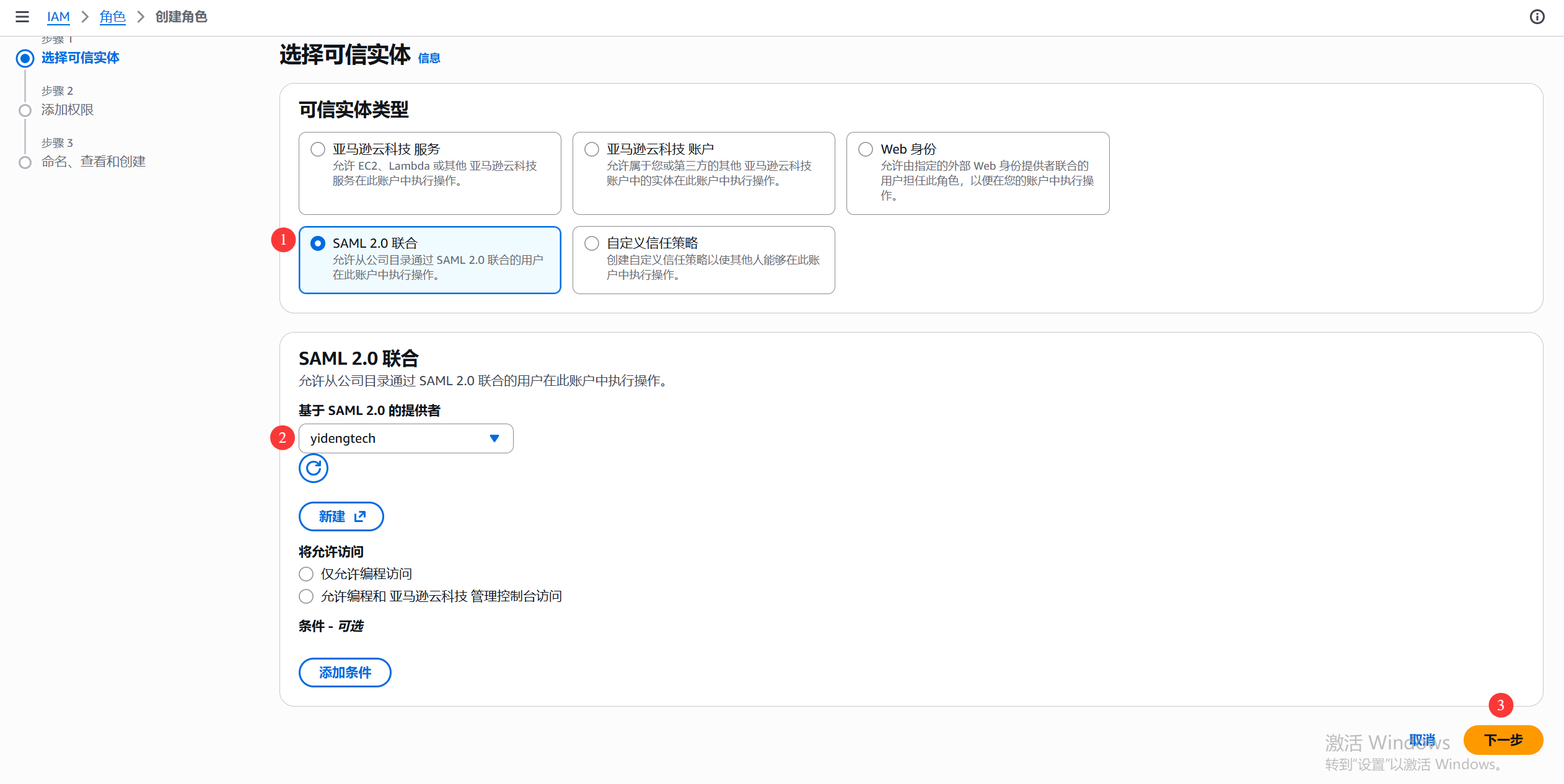

3.4 按下述步骤创建角色,并给角色授权。

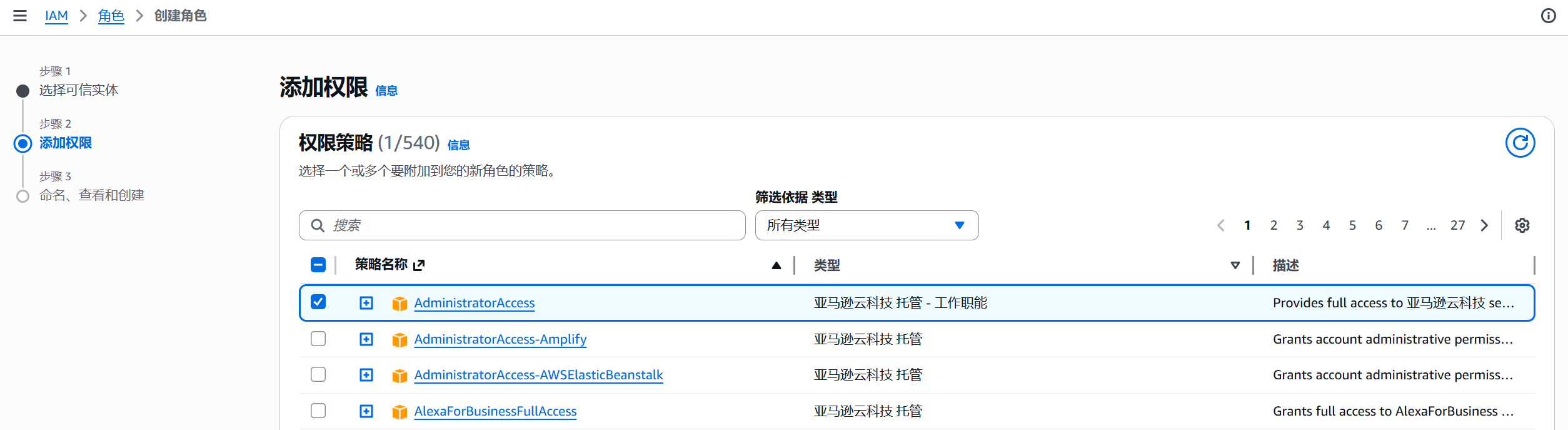

图1:访问管理 > 角色 > 创建角色,参考下图填写表单。

图2:根据您的实际情况给角色添加权限。

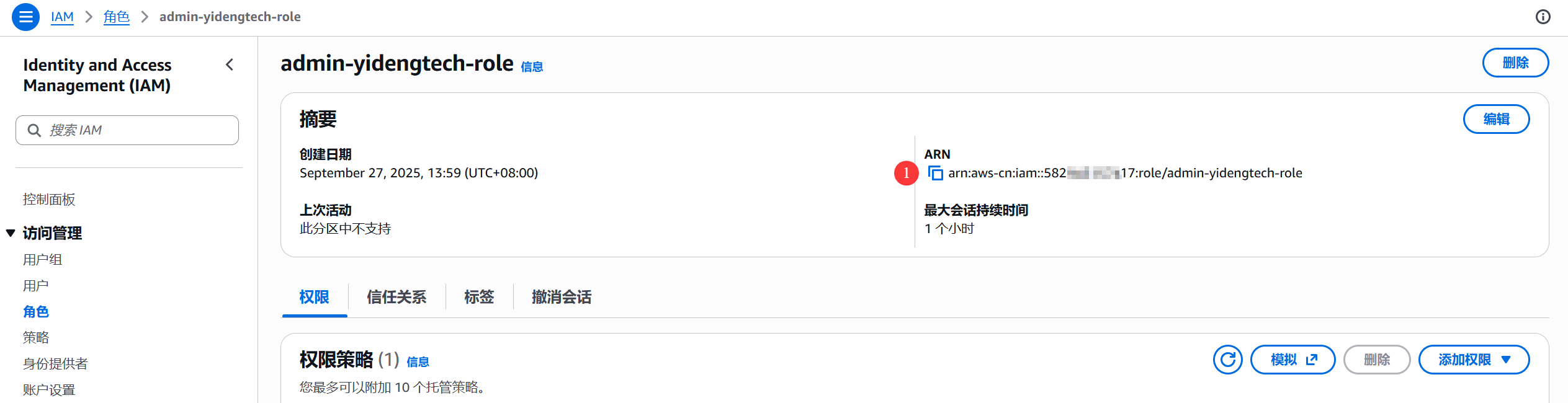

图3:根据您的实际情况输入角色名称并完成角色的创建。

3.5 角色创建完成后,复制角色的 ARN 到电脑记事本中,在后续步骤中会用到。

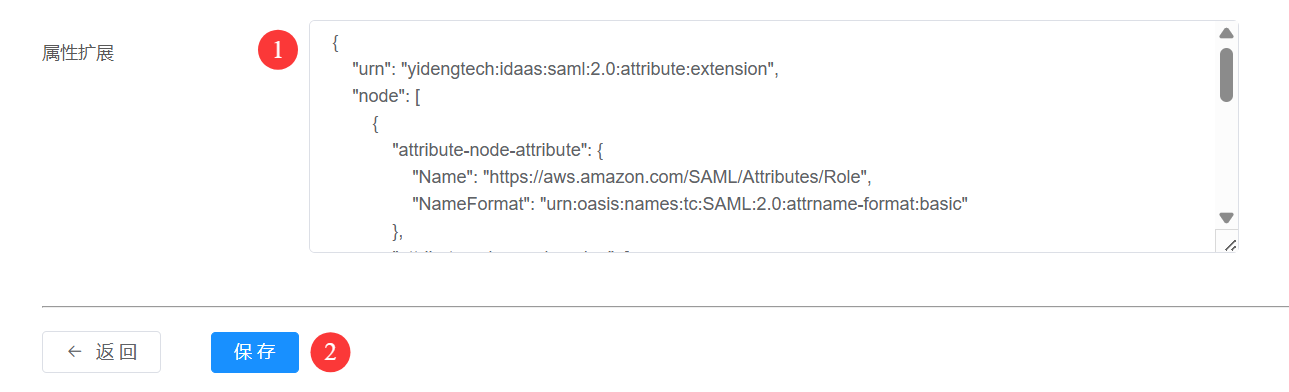

4. 在IDaaS侧,点击 协议配置 页签,并滚动到页面的最底部,填写属性扩展。

属性扩展:用于生成登录AWS的用户属性,让AWS能识别当前单点登录的用户。

属性扩展必须按下面的格式填写,红色部分是您需要修改的数据,把3.5中复制的角色ARN和3.3中复制的身份提供者ARN拼接在一起,中间用英文逗号隔开,角色ARN在前,身份提供者ARN在后。

{

"urn": "yidengtech:idaas:saml:2.0:attribute:extension",

"node": [

{

"attribute-node-attribute": {

"Name": "https://aws.amazon.com/SAML/Attributes/Role",

"NameFormat": "urn:oasis:names:tc:SAML:2.0:attrname-format:basic"

},

"attribute-value-node-value": [

"arn:aws-cn:iam::582945157417:role/admin-yidengtech-role,arn:aws-cn:iam::582945157417:saml-provider/yidengtech"

]

},

{

"attribute-node-attribute": {

"Name": "https://aws.amazon.com/SAML/Attributes/RoleSessionName",

"NameFormat": "urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress"

},

"attribute-value-node-value": [

"{applicationAccount}"

]

}

]

}

5.返回IDaaS主页,点击 AWS-角色SSO 图标,即可快速登录AWS。